BJDCTF2020-Easy-MD5

[BJDCTF2020]Easy MD5

1.题目:MD5绕过

2.过程

LazyDogR4U和Post to zuckonit的MD5是没怎么接触过的……就挑一道MD5的题写叭……

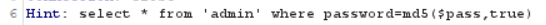

结果一上来就是:

pass应该是可以控制的变量……构造MD5后的变量

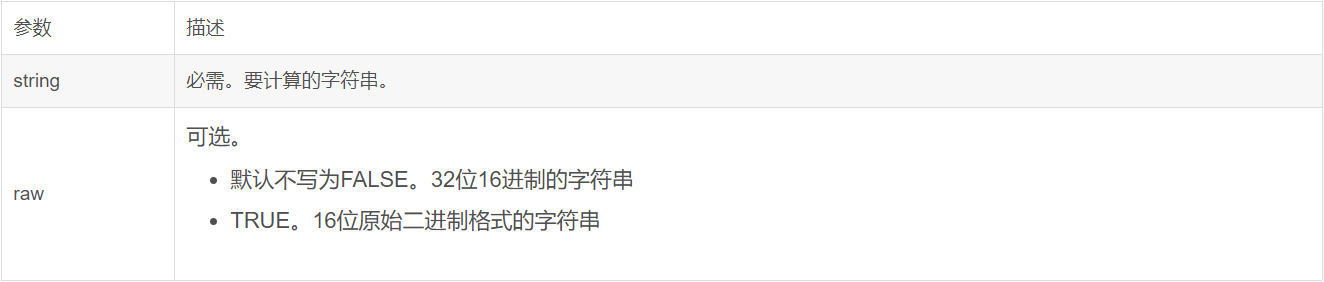

*md5(\string,raw*)**:

但我折腾半天,网上写的都是什么mysql解释16进制、ASCII编码成字符串、hex之类的……看得不是很懂

反正直接就出了,所以应该讨论的是:MD5的32位密文与16位密文的转换。

md5的输出只有128bit一种

32个byte,或者32个ascii可显示字符形du式的是zhi其hex码的显示形式

16个byte是其直dao接输出形式。

16*8=128bit

这里只要把每4bit用一个char表示,就成了32个byte的可打印显示形式

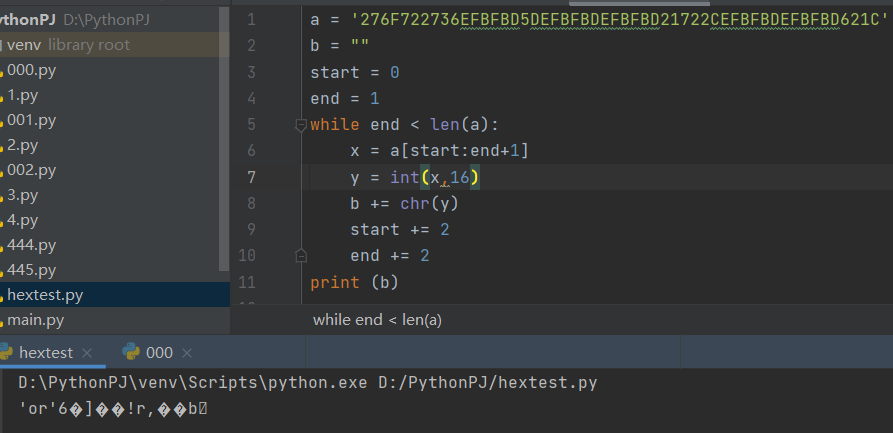

这里的理解为写脚本(抄脚本)产生了一定的阻碍……

找了几个脚本碰撞,结果碰了一上午也没碰出来……

自己想写一个长度增长的枚举,结果代码水平太差了……一般网上的脚本也是指定长度……唉,我还是用答案叭

争取以后自己写一个顺手的截断的枚举(php会不会更好使……),这玩意用到的时候没有就挺恶心的………

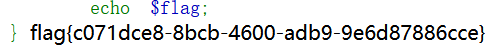

后面两个就直接用数组绕过就行了……

BJDCTF2020-Easy-MD5